Cercetările providerului de soluții de securitate au arătat că autorii operațiunii ShadowHammer au vizat utilizatorii utilitarului ASUS Live Update, prin injectarea unui backdoor, cel puțin în perioada iunie-noiembrie 2018.

Experții Kaspersky Lab estimează că atacul ar fi afectat peste un milion de utilizatori din întreaga lume.

Un atac asupra lanțului de aprovizionare este unul dintre cei mai periculoși și mai eficienți vectori de infecție, folosit din ce în ce mai mult în operațiunile avansate din ultimii ani - după cum s-a văzut în cazul ShadowPad sau CCleaner.

Vizează deficiențele specifice ale sistemelor interconectate ale resurselor umane, organizaționale, materiale și intelectuale implicate în ciclul de viață al produsului: de la etapa de dezvoltare inițială, până la utilizatorul final. Chiar dacă infrastructura unui producător este sigură, ar putea exista vulnerabilități la furnizorii săi, care sabotează lanțul de aprovizionare, ceea ce ar duce la o neașteptată și periculoasă breșă de date.

Andrei Dănescu, Dexory | Cum au ajutat investițiile de 250 de milioane de dolari la implementarea de roboți în depozite

Andrei Dănescu, Dexory | Cum au ajutat investițiile de 250 de milioane de dolari la implementarea de roboți în depozite

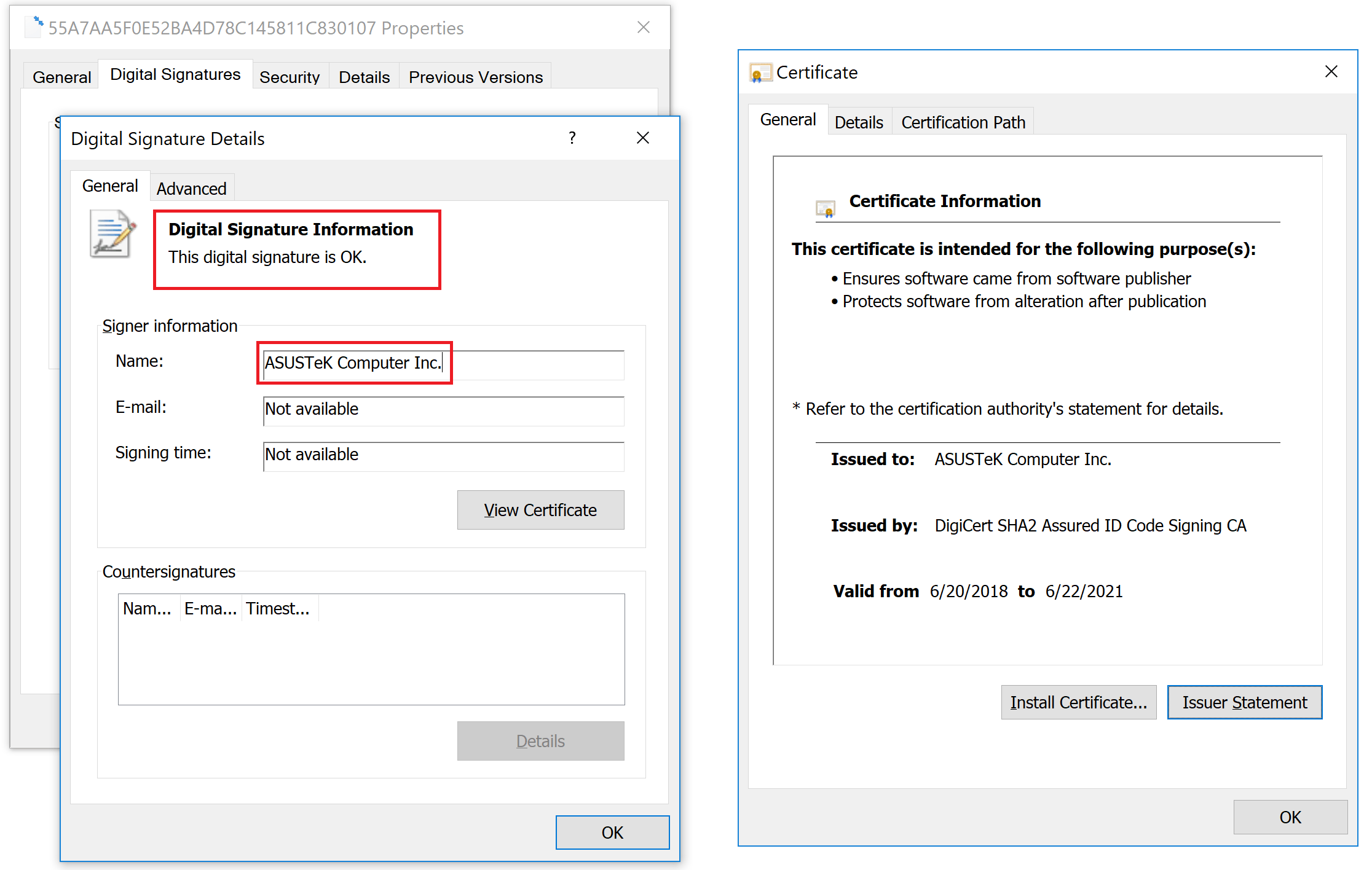

Atacatorii din spatele ShadowHammer au vizat utilitarul ASUS Live Update ca sursă inițială de infecție. Acesta este un utilitar preinstalat în majoritatea noilor calculatoare ASUS, pentru actualizări automate de BIOS, UEFI, drivere și aplicații. Utilizând certificate digitale furate, folosite de ASUS pentru a semna binarele legitime, atacatorii au modificat versiunile mai vechi ale software-ului ASUS, injectând codul periculos.

Versiunile cu troieni ale utilitarului au fost semnate cu certificate legitime și au fost găzduite și distribuite de serverele legitime de actualizare ASUS - ceea ce le-a făcut practic invizibile pentru marea majoritate a soluțiilor de protecție.

Deși acest lucru înseamnă că, teoretic, fiecare utilizator al software-ului afectat ar fi putut deveni o victimă, autorii ShadowHammer s-au concentrat pe accesul la mai multe sute de utilizatori, despre care aveau cunoștințe anterioare.

După cum au descoperit cercetătorii Kaspersky Lab, fiecare cod backdoor conținea un tabel de adrese MAC hardcoded - identificatorul unic al adaptoarelor de rețea, folosit pentru conectarea unui computer la o rețea.

Startup-ul creat de românii Ion Stoica și Matei Zaharia, Databricks, investiție la evaluare de 134 mld. $

Startup-ul creat de românii Ion Stoica și Matei Zaharia, Databricks, investiție la evaluare de 134 mld. $

Odată ce rula pe dispozitivul victimei, backdoor-ul își verifica adresa MAC în acest tabel. Dacă adresa MAC corespundea uneia dintre intrări, malware-ul descărca următoarea etapă a codului infectat. În caz contrar, updater-ul infiltrat nu afișa nicio activitate de rețea, motiv pentru care a rămas nedescoperit atâta vreme.

În total, experții în securitate au putut identifica mai mult de 600 de adrese MAC. Acestea au fost vizate de peste 230 de eșantioane unice cu backdoor, având diferite shellcodes.

Abordarea modulară și măsurile de precauție suplimentare luate atunci când codul este executat, pentru a preveni scurgerea accidentală de cod sau de date, indică faptul că a fost foarte important pentru autorii acestui atac complex să rămână nedetectați, în timp ce lovesc ținte bine definite, cu precizie chirurgicală. Analiza tehnică arată că arsenalul atacatorilor este foarte avansat și reflectă un nivel foarte ridicat de dezvoltare în cadrul grupului.

Căutarea de malware similar a scos la iveală software-ul de la alți trei furnizori din Asia, toți folosind metode și tehnici foarte asemănătoare. Kaspersky Lab a raportat problema către Asus și alți furnizori.

”Companiile selectate sunt ținte extrem de atractive pentru grupurile APT care ar dori să profite de vasta lor bază de clienți”, spune Vitaly Kamluk, Director of Global Research and Analysis Team, APAC, Kaspersky Lab.

”Nu este încă foarte clar care a fost obiectivul final al atacatorilor și încă cercetăm cine a fost în spatele atacului. Cu toate acestea, tehnicile folosite pentru executarea codului neautorizat, precum și alte artefacte descoperite sugerează că ShadowHammer are probabil legătură cu BARIUM APT, care anterior a fost asociat cu incidentele ShadowPad și CCleaner, printre altele. Această nouă campanie reprezintă încă un exemplu privind complexitatea și gradul de periculozitate al unui atac inteligent asupra lanțului de aprovizionare, în prezent.”

Pentru a evita să deveniți victimele unui atac direcționat, din partea unui autor cunoscut sau necunoscut, cercetătorii Kaspersky Lab recomandă implementarea următoarelor măsuri:

- Pe lângă protecția endpoint obligatorie, implementați o soluție de securitate corporate, care detectează într-o fază incipientă amenințări avansate la nivel de rețea;

- Pentru detectarea la nivel endpoint, investigarea și remedierea în timp util a incidentelor, vă recomandăm să implementați soluții EDR sau să contactați o echipă specializată de răspuns la incidente;

- Integrați feed-urile de informații despre amenințări în sistemele SIEM și în alte controale de securitate pentru a avea acces la cele mai relevante și actualizate date despre amenințări și a vă putea pregăti pentru atacuri viitoare.

Oana Coșman

Oana Coșman