Campania, numită SneakyPastes, a folosit adrese de e-mail de unică folosință pentru a răspândi infecția prin phishing, înainte de a descărca malware-ul, în etape, utilizând mai multe site-uri gratuite.

Această abordare, cu un cost redus, dar eficientă, a ajutat grupul să atace în jur de 240 de victime, din 39 de țări din întreaga lume, printre care entități politice, diplomatice, mass-media și activiști. Cercetarea Kaspersky Lab a fost transmisă organismelor de aplicare a legii și a dus la retragerea unei părți importante din infrastructura de atac.

Operațiune de spionaj cibernetic

Gaza Cybergang este un grup vorbitor de limba arabă, format din mai multe entități, cu un interes politic, care vizează Orientul Mijlociu și Africa de Nord, cu un accent special pe teritoriile palestiniene. Kaspersky Lab a identificat cel puțin trei facțiuni din cadrul grupului, cu scopuri și ținte similare - spionaj în legătură cu interese politice din Orientul Mijlociu - dar cu instrumente, tehnici și niveluri de complexitate foarte diferite.

Grupurile includ facțiunile mai avansate Operation Parliament și Desert Falcons, despre care se știe din 2018, respectiv 2015, și un grup mai puțin complex, cunoscut și sub numele de MoleRats, care a fost activ cel puțin din 2012. În primăvara anului 2018, acest grup, care folosește tehnici elementare, a lansat SneakyPastes.

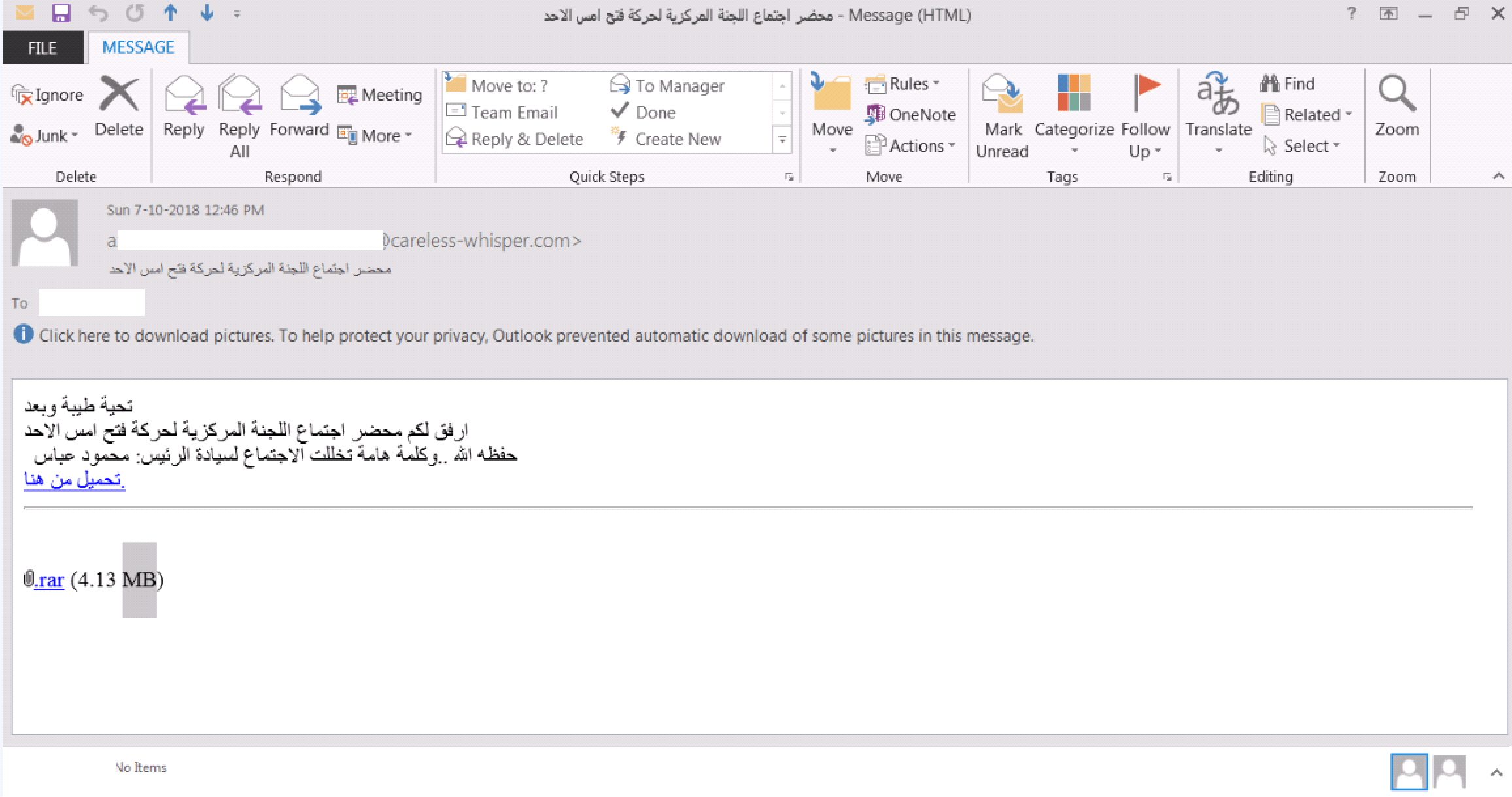

SneakyPastes a început cu atacuri de phishing cu tematică politică, răspândite folosind adrese de e-mail și domenii de unică folosință. Link-urile infectate sau anexele pe care fie s-a făcut click, fie au fost descărcate, au declanșat infecția pe dispozitivul victimă.

Pentru a evita detecția și a ascunde localizarea serverului de comandă și de control, pe dispozitivele victimă a fost descărcat un program malware suplimentar, în etape, utilizând mai multe site-uri gratuite, cum ar fi Pastebin și Github. Implanturile au folosit PowerShell, VBS, JS și dotnet pentru a asigura rezistența și persistența în sistemele infectate.

Etapa finală a intruziunii a fost un troian cu acces de la distanță, care a contactat serverul de comandă și control și apoi a adunat, comprimat, criptat și încărcat o gamă largă de documente și foi de calcul. Numele SneakyPastes derivă din utilizarea intensă de către atacatori a site-urilor de tip „paste”, pentru a strecura treptat troianul în sistemele victimelor.

Cercetătorii Kaspersky Lab au colaborat cu organismele de aplicare a legii pentru a descoperi întregul ciclu de atac și intruziune pentru operațiunea SneakyPaste. Aceste eforturi s-au soldat nu numai cu o înțelegere detaliată a instrumentelor, tehnicilor și a obiectivelor, ci și cu retragerea efectivă a unei părți importante a infrastructurii.

Operațiunea SneakyPastes a avut vârful de activitate între aprilie și jumătatea lunii noiembrie 2018, concentrându-se pe o mică listă de ținte, care includea entități diplomatice și guvernamentale, ONG-uri și mass-media.

Pe baza telemetriei Kaspersky Lab și a altor surse, se pare că există aproximativ 240 de victime individuale și companii, în 39 de țări din întreaga lume, majoritatea situându-se în Teritoriile Palestiniene, Iordania, Israel și Liban. Printre victime se numără ambasade, entități guvernamentale, mass-media și jurnaliști, activiști, partide politice și persoane fizice, precum și organizații educaționale, bancare sau medicale.

„Descoperirea operațiunii Desert Falcons, în 2015, a marcat un punct de cotitură în domeniul amenințărilor cibernetice, pentru că a fost primul APT vorbitor integral de limba arabă”, spune Amin Hasbini, Head of Middle East Research Center, Global Research and Analysis Team (GReAT) la Kaspersky Lab. „Știm acum că părintele său, Gaza Cybergang, a vizat în mod activ interesele din Orientul Mijlociu începând cu 2012, bazându-se inițial pe activitățile unei echipe destul de puțin complexe, dar neobosite - echipa care în 2018 a lansat operațiunea SneakyPaste. SneakyPastes arată că lipsa infrastructurii și a instrumentelor avansate nu reprezintă un impediment în calea succesului. Ne așteptăm ca daunele provocate de toate cele trei grupuri din Gaza Cybergang să se intensifice, iar atacurile să se extindă și în alte regiuni care au legătură cu problemele palestiniene.”

Toate produsele Kaspersky Lab detectează și blochează această amenințare.

Măsuri de protecție

Pentru a evita să cădeți victima unui atac direcționat al unui grup cunoscut sau necunoscut de atacatori, cercetătorii Kaspersky Lab recomandă implementarea următoarelor măsuri:

- Utilizați instrumente de securitate complexe și asigurați-vă că echipa de securitate are acces la cele mai recente informații despre amenințările cibernetice.

- Asigurați-vă că actualizați periodic tot software-ul utilizat în organizație, în special atunci când este lansat un nou patch de securitate. Produsele de securitate cu funcții de evaluare a vulnerabilităților și de gestionare a patch-urilor pot ajuta la automatizarea acestor procese.

- Alegeți o soluție de securitate cu eficiență dovedită, cum este Kaspersky Endpoint Security for Business, dotată cu funcții de detecție bazate pe comportament, pentru o protecție eficientă împotriva amenințărilor cunoscute și necunoscute, inclusiv a exploit-urilor.

- Asigurați-vă că angajații înțeleg măsurile elementare de securitate cibernetică, deoarece multe atacuri direcționate încep cu phishing sau cu alte tehnici de inginerie socială.

Pe Securelist este disponibil raportul despre operațiunea SneakyPastes, al Gaza Cybergang.

Vera Iurcu

Vera Iurcu