UPDATE 3: Într-un interviu acordat Hotnews.ro, reprezentanții CERT-RO au declarat că peste 300 de adrese IP din România au accesat un domeniu asociat campaniei WannaCry.

"Conform informațiilor deținute până în prezent, 322 de adrese IP publice din România au realizat conexiuni către un domeniu web asociat campaniei ransomware WannaCry. Datorită modului în care funcționează acest malware, este posibil că pe unele dintre sistemele informatice ce au realizat aceste conexiuni să se fi inhibat procesul de criptare a datelor. De asemenea, având în vedere că printr-un IP public pot comunică mai multe sisteme informatice, este posibil că numărul sistemelor afectate să fie mai mare. Cele mai multe adrese IP afectate sunt în București", au declarat reprezentanții CERT-RO.

În România au fost afectate companii din sectoarele energetic, de transport, telecom și auto. Numărul celor afectați este posibil să crească începând de luni, având in vedere că multe companii nu au ativitate în weekend.

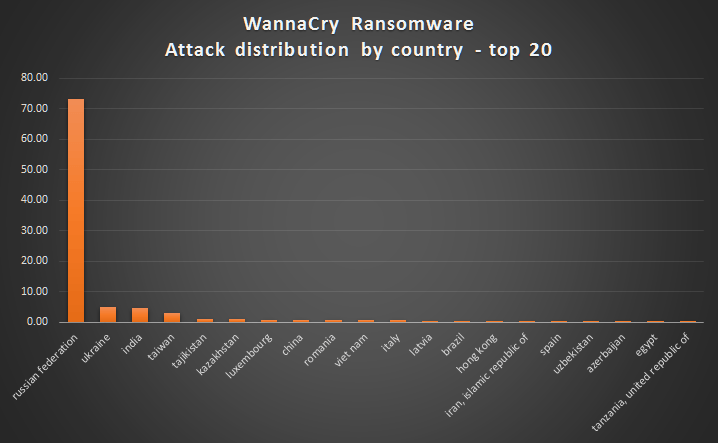

Peste 220.000 de infecții cu WannaCry au fost raportate la nivel global până în acest moment.

UPDATE 2: Am adunat cele mai noi informații despre atacul WannaCry. Sunt peste 100.000 de computere afectate de ransomware, dar hackerii au strâns numai 22.000 de dolari. Este posibil ca suma să crească luni, când este posibil ca numărul atacurilor raportate să crească și ele.

România se află pe locul al nouălea când vine vorba despre numărul de PC-uri infectate, potrivit Kaspersky Lab.

Cei de la CERT-RO au dat informații în legătură cu WannaCry și sistemele afectate. Următoarele sisteme de operare sunt vulnerabile, în cazul în care nu au fost afectate:

- Microsoft Windows Vista SP2

- Microsoft Windows Server 2008 SP2 și R2 SP1

- Microsoft Windows 7

- Microsoft Windows 8.1

- Microsoft Windows RT 8.1

- Microsoft Windows Server 2012 și R2

- Microsoft Windows 10

- Microsoft Windows Server 2016

- Microsoft Windows XP

- Microsoft Windows Server 2003

Măsuri de prevenire:

Organizațiile și utilizatorii sistemelor de operare Windows sunt sfătuiți să întreprindă următoarele măsuri: actualizarea la zi a sistemelor de operare și aplicațiilor, inclusiv cu patch-ul MS17-010; Microsoft a publicat actualizări de securitate inclusiv pentru sistemele de operare care nu mai beneficiază de suport, precum Windows XP; blocarea porturilor SMB (139, 445) în cadrul rețelei; utilizarea unui antivirus actualizat cu ultimele semnături; manifestarea unei atenții sporite la deschiderea fișierelor și link-urilor provenite din surse necunoscute/incerte, mai ales cele din mesajele email; realizarea periodică a unor copii de siguranță (backup) pentru datele importante.

Măsuri de remediere

În eventualitatea infectării cu ransomware, CERT-RO va recomanda să întreprindeți de urgență următoarele măsuri: deconectarea imediată de la rețea a sistemelor informatice afectate; restaurarea fișierelor compromise utilizând copiile de siguranță (backup); dezifectarea sistemelor compromise; raportarea incidentului către CERT-RO la adresa de email [email protected].

Soluțile Kaspersky Lab detectează programul malware WannaCry folosit în atac, sub următoarele denumiri:

* Trojan-Ransom.Win32.Scatter.uf

* Trojan-Ransom.Win32.Scatter.tr

* Trojan-Ransom.Win32.Fury.fr

* Trojan-Ransom.Win32.Gen.djd

* Trojan-Ransom.Win32.Wanna.b

* Trojan-Ransom.Win32.Wanna.c

* Trojan-Ransom.Win32.Wanna.d

* Trojan-Ransom.Win32.Wanna.f

* Trojan-Ransom.Win32.Zapchast.i

* Trojan.Win64.EquationDrug.gen

* Trojan.Win32.Generic (trebuie activata componenta System Watcher)

UPDATE: start-up.ro a stat de vorbă cu Ștefan Tănase, expert în securitate informatică, despre posibilitatea ca producătorii de antiviruși să găsească în timp util cheia de decriptare pentru WannaCry. Expertul a avertizat că a devenit din ce în ce mai dificilă găsirea de "antidot" pentru programele de tip ransomware și că cea mai bună soluție pe termen lung ar fi tratarea acestor amenințări ca pe un "hard-disk failure".

"Nu vreau să dau un pronostic - dacă se găsește sau nu cheia în cazul de față. Dar, la modul general, atacurile cu ransomware nu stau pe loc, dimpotrivă, ele evoluează foarte rapid. Dacă acum câțiva ani comunitatea de cercetare reușea de multe ori să găsească greșeli în felul în care algoritmii de criptare erau implementați, astfel de greșeli sunt din ce în ce mai rare, dacă nu chiar inexistente în famillile moderne de ransomware. Faptul că algoritmii de criptare sunt implementați din ce în ce mai bine în atacurile moderne cu ransomware înseamnă că singură soluție pe care utilizatorii o au pentru a-și recupera datele este back-up-ul. Un atac ransomware trebuie tratat că un <hard-disk failure>", a declarat Tănase.

---

Aproape 100 de țări din întreaga lume au fost zguduite, vineri seară, de un atac cibernetic de proporții imense numit WannaCry. Se estimează că peste 45.000 de computere au fost afectate. Printre instituţiile vizate de atacuri informatice se numără Departamentul Britanic al Sănătăţii, zeci de spitale fiind afectate. Uzina Dacia Mioveni a fost și ea afectată, producția fiind oprită. SRI a confirmat că țara noastră a fost lovită de malware, dar nu a dat date despre amploarea atacului.

Ce este WannaCry

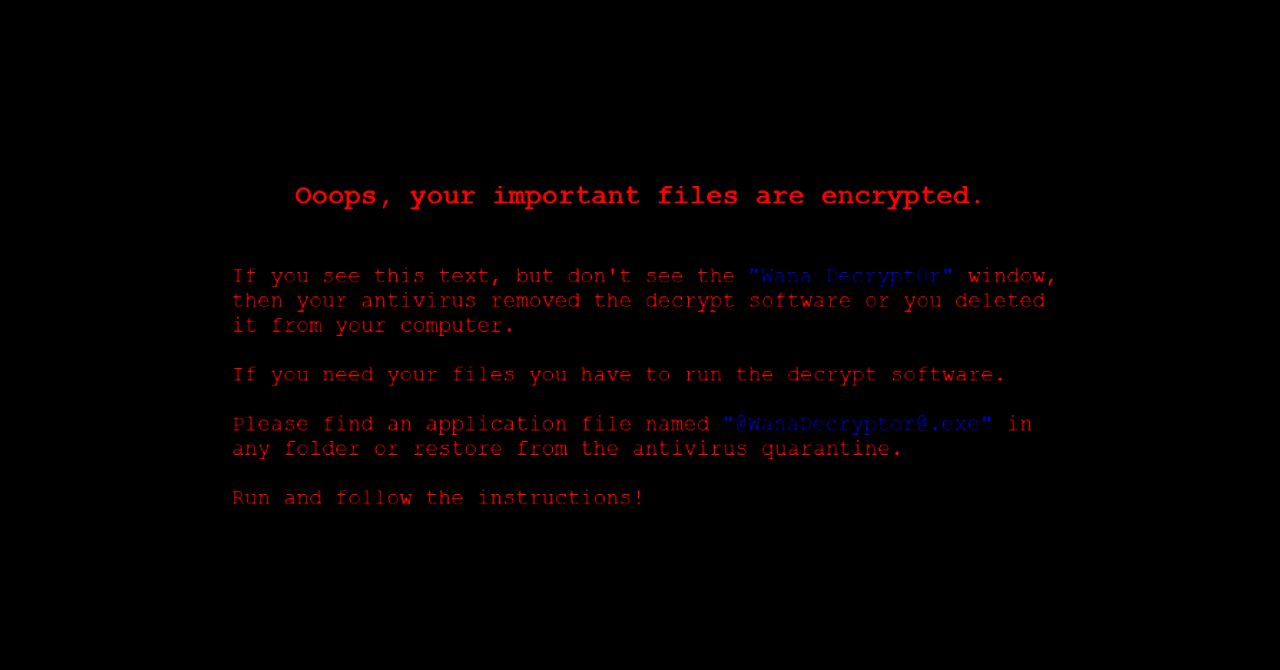

WannaCry este un ransomware, adică un program malițios care, odată ajuns într-un sistem, ajunge să blocheze accesul la datele de pe el, să împiedice funcționarea corectă a dispozitivului și, în cele din urmă, cere răscumpărare pentru a debloca totul.

WannaCry este mai periculos decât alte programe similare deoarece a fost construit de hackeri care au folosit unelte NSA.

Respectivele unelte NSA, despre care se crede că au fost create pentru a spiona diverse ținte de interes pentru SUA, au fost publicate online în urmă cu câteva săptămâni de gruparea de hackeri The Shadow Brokers.

WannaCry, potrivit primelor informații de la experții în securitate IT, s-ar folosi de exploitul numit Eternal Blue care țintește o vulnerabilitate a sistemului Windows (vulnerabilitate rezolvată pe versiunile mai noi ale sistemului de operare, dar încă prezentă pe sistemul Windows Server 2003, destul de răspândit). Prin intermediul EternalBlue, WannaCry se folosește de protocolul Service Message Block (sau SMB, implicat în transferul de fișiere) pentru a infecta sistemele și pentru a le bloca.

Odată infectate, PC-urile afișează un mesaj prin care se cere o sumă între 300 și 600 de dolari (în moneda Bitcoin) pentru a debloca datele. Dacă se refuză plata, datele vor fi șterse la data de 19 mai.

De ce a fost posibilă răspândirea WannaCry

După cum spuneam mai sus, ransomware-ul se folosește de o vulnerabilitate din Windows. Odată ce hackerii de la The Shadow Brokers au făcut publică tehnica de exploatare EternalBlue, a fost lansată și o rezolvare pentru respectiva vulnerabilitate. Dar, pentru că multe dintre instituțiile afectate folosesc versiuni foarte vechi ale sistemului de operare și, cel mai probabil, nu folosesc și soluții de securitate avansate, ele au rămas deschise atacurilor.

WannaCry trage un semnal de alarmă asupra stării securității informatice la nivel global, dar mai ales la nivel de infrastructură. Deocamdată nu se știe cine se află în spatele atacului, dar “manualul de utilizare” pe care îl văd victimele este tradus în 28 de limbi, printre care se numără și limba română, potrivit Secure List.

Ce pot face cei afectați de WannaCry și ce pot face cei care vor să se ferească de atac

Cei deja afectați de atac nu au foarte multe opțiuni la dispoziție. Companiile de securitate nu au reușit, deocamdată, să producă o unealtă de decriptare și nici nu se știe dacă vor reuși să scoată una până la data de 19 mai, data “ultimatumului” dat de hackeri.

Cei care vor încerca să-și actualizeze antivirusul sau sistemul de operare cât timp ransomware-ul este prezent în PC și cât timp răscumpărarea nu a fost plătită, sunt avertizați că vor rămâne imediat fără toate datele. Malware-ul infectează totul, de la baze de date și fișiere text, până la imagini și proiecte în Photoshop.

Speranța este că experții în securitate să reușească să găsească cheile de decriptare, dar se speră și că hackerii o vor da de bună voie. Agențiile de securitate din întreaga lume încearcă să dea de hackerii care au creat unealta, dar nu se știe dacă vor avea succes. Deocamdată, se încearcă urmărirea portofelului de Bitcoin în care ar trebui să ajungă banii de răscumpărare, dar având în vedere că sistemul este creat în așa fel încât să garanteze anonimitatea, rămâne de văzut dacă autoritățile vor avea succes.

Cei care nu au fost infectați și vor să evite necazurile sunt sfătuiți să își actualizeze sistemele de operare și antivirusul și să evite să acceseze link-uri primite prin email sau site-uri pe care nu le cunosc și în care nu au încredere, să nu descarce fișiere din surse necunoscute. Backupul imediat al tuturor fișierelor valoroase este recomandat.

Cu toate că există rapoarte privind sisteme cu actualizările “la zi” infectate de Wanna Decryptor, cercetătorii sunt de părere că lipsa patch-ului menționat anterior este principala cauză a răspândirii malware-ului. Vezi aici sfaturile pentru companii.

Wanna Decryptor, încetinit accidental de un expert în securitate

Wanna Decryptor are și o vulnerabilitate și se pare că un cercetător a reușit să se folosească de ea pentru a încetini rata cu care ransomware-ul se propagă.

Mai exact, s-ar părea că cei care au creat unealta malițioasă au făcut un “killswitch”, adică un mecanism care, odată activat, ar putea opri extinderea atacului. Cercetătorul cunoscut sub numele “MalwareTech” a descoperit faptul că virusul încearcă să se conecteze la un domeniu web neînregistrat. Dacă programul nu se poate conecta, atacul continuă și sistemul în care a ajuns este blocat. Dacă conexiunea se poate face, atunci programul va opri atacul.

“MalwareTech” a cumpărat domeniul respectiv și a postat o pagină pe el, înlesnind conectarea virusului la domeniu și oprind (sau încetinind, cel puțin) propagarea atacului. De ce este cercetătorul numit un “erou accidental”? Deoarece intenția lui era să urmărească activitatea virusului după conectarea la acel domeniu, nu oprirea lui.

Octavian Palade

Octavian Palade